Attenti al rootkit!

Novembre 7, 2013INTRODUZIONE

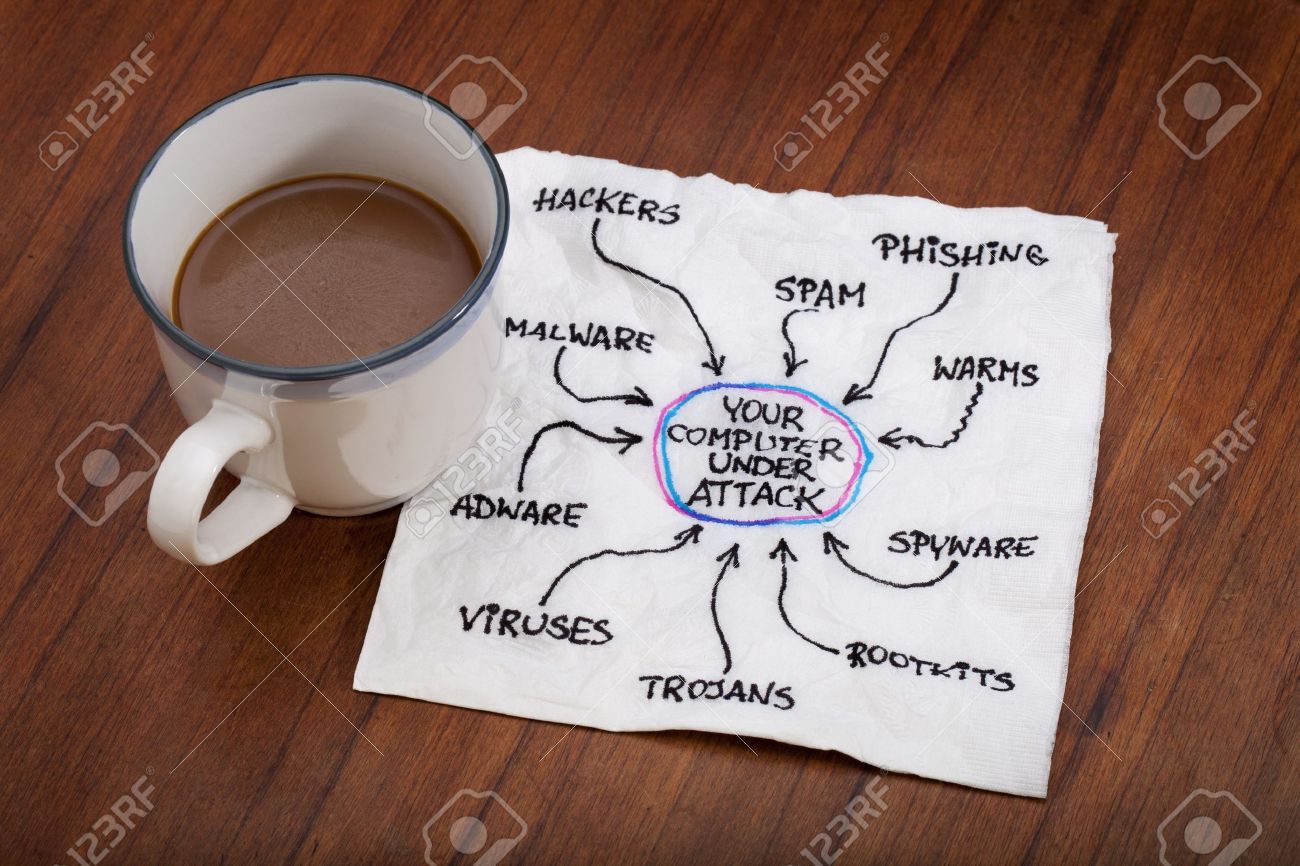

Se pensate che il vostro sistema GNU/Linux sia esente dagli attacchi informatici, allora vi sbagliate! In questo articolo parlerò principalmente dei rootkit, una raccolta di programmi che permettono di accedere ai sistemi GNU/Linux con i privilegi di root. Ovvio, che in una situazione di ‘perdita” dei privilegi l’unica soluzione efficace è quella di sconnettere dalla rete la macchina infetta, ripristinare il backup, analizzando eventualmente le “falle” del sistema, applicando gli eventuali aggiornamenti e monitorando il sistema costantemente. Attenti al rootkit, ossia non abbassate le difese!

COME FUNZIONANO I ROOTKIT?

I rootkit sono dei programmi che eludono i sistemi di sicurezza e aprono un varco non autorizzato sul vostro sistema a criminali informatici (non chiamiamoli hackers), che furtivamente installeranno altri programmi per i propri scopi. Normalmente, i rootkit si nascondono ai software anti-virus e contengono moduli keylogger costruiti per rubare password ed altre informazioni, moduli DDos usati per gli attachi informatici mirati, e altri moduli con funzionalità diverse, ma sempre pericolose per il vostro sistema. Questo tipo di attività non sono da sottovalutare poichè in ogni momento della giornata la vostra macchina potrebbe essere compromessa se non opportunatamente protetta.

DA COSA E’ COMPOSTO UN ROOTKIT?

Normalmente, un rootkit è costituito da tre elementi:

1) Il demone di accesso remoto e le versioni trojan dei programmi di monitoraggio del sistema.

2) Uno sniffer di rete.

3) Alcuni programmi che permettono di cancellare i logs di sistema.

Per quanto riguarda il primo elemento, il demone di accesso remoto è utilizzato dal “losco” individuo per accedere al sistema. Si tratta, quasi escludivamente di alcune versioni modificate di sshd o di telnetd che permettono l’accesso al sistema tramite porte (backdoor) non convenzionali. Nello stesso tempo, alcuni programmi di monitoraggio come netstat, who, ps, top, ls e così via, vengono rimpiazzati con delle versioni trojan atte a nascondare qualsiasi attività da parte dell’attaccante. Al seguente indirizzo http://www.emsi.it.pl/ssh/ potete trovare una versione di sshd trojan modificata che permette di rendere invisibile l’accesso al sistema: il processo non compare neppure con il comando ps!

Il secondo elemento, lo sniffer di rete permette di accedere agli altri sistemi, controllando il traffico dati del sistema in ingresso e uscita e tentando di effettuare delle scansioni verso altri sistemi alla ricerca di altre vulnerabilità. Si tratta o no di un virus?

Al terzo e ultimo elemento appartengono quei script che sono in grado di cancellare parti dei logs di sistema, in grado di nascondere la presenza dell’intruso; Una parola soltanto: mascheramento!

IL MOMENTO DELL’ INFEZIONE

L’infezione, è alquanto veloce, ed è principalmente causata da una vulnerabilità del sistema operativo o da una configurazione blanda del firewall. Per esempio, un’ applicazione può esporre un proprio servizio all’esterno in modo anomalo (bug del programma), così il criminale informatico tenta con alcune procedure di exploit di entrare nel vostro sistema e acquisire i provilegi di superutente o root. Nel momento in cui l’attaccante entra nel vostro sistema, utilizza delle tecniche di offuscamento in grado di cancellare ogni segno di intrusione, così non saprete mai (o quasi) se in realtà il vostro sistema è in balia di qualcun’altro.

CATEGORIE DI ROOTKIT

Per quanto riguarda i rootkit essi possono essere di due tipi: user-mode e kernel-mode. Il primo tipo è stato progettato per “vivere” e devastare le applicazioni del sistema iniettando dei codici all’interno di alcuni files. Il secondo tipo, più pericoloso del primo, si insinua negli strati inferiori del sistema operativo e può interessare tutte le funzioni del sistema. Normalmente, i rootkits a questo livello modificano il codice di alcuni drivers o caricano dei moduli “ad hoc” nel Kernel.

ESEMPIO DI ALCUNI ROOTKIT

I rootkit in ambiente GNU/Linux sono numerosi, e nel presente articolo ne elenco solo alcuni: Flea Linux Rootkit, Dreams Rootkit, Balaur Rootkit, HjC Rootkit, Oz Rootkit, RSHA’s rootkit e infine il Sin Rootkit.