WordPress sotto attacco! – I parte

Maggio 29, 2016Recentemente, gli attacchi hacker sono diventati sempre più frequenti, orientati a destabilizzare qualsiasi tipo di obiettivo, condotti da criminali informatici, curiosi, e fanatici. E sono proprio quest’ultimi che per una settimana circa hanno tentato di “cancellare” un sito web di cui sono amministratore. Non che sia stato così felice di alzarmi alle cinque del mattino per controllare i logs del server web e gestire eventuali intrusioni, ma per proteggere la visibilità e l’integrità del sito web devo continuare a farlo.

In questa prima parte, descriverò alcune caratteristiche del sito web obiettivo dell’attacco e inizierò dal principio della spiacevole, ma divertente avventura. Seguirà una seconda parte, in cui vi sarà descritta l’evoluzione dell’attacco e infine la sua conclusione.

IL SITO WEB OBIETTIVO DELL’ATTACCO

Per motivi di sicurezza e di eventuali reazioni (dato che la questione è abbastanza delicata) non farò nessun riferimento al nome di dominio del sito, ecco perché dì’ora in poi lo chiamerò “pippo”! Mallgrado questo livello di “segretezza”, ne descriverò alcune caratteristiche.

LA PIATTAFORMA WORDPRESS E IL TEMA

Pippo è stato realizzato con WordPress, una piattaforma per la gestione e la creazione dei siti web nota a tutti. L’aggiornamento all’ultima versione è fondamentale per scongiurare attacchi di ogni sorta. Non solo, bisogna aggiornare WordPress, ma anche tutti gli altri componenti: dai temi ai plugins. Ma torniamo al nostro Pippo, il cui tema (in sostanza la grafica del sito web) era stato acquistato un po di anni fa. Purtroppo, lo sviluppatore non lo ha mai aggiornato e quindi poteva essere il tallone d’achille.

L’HOSTING

L’intero sito è in “hosting” presso un provider con sede in Germania. Dal punto di vista delle vulnerabilità basta sapere che sono anni che il server ospitante non subisce alcun attacco. Forse, uno dei più solidi provider in circolazione.

IL PRINCIPIO

Ricordo, che era un pomeriggio, e il sole entrava dalla piccola finestra del mio ufficio. Stavo lavorando ad un report con QlikViiew, quando all’improvviso un dirigente commerciale strilla:

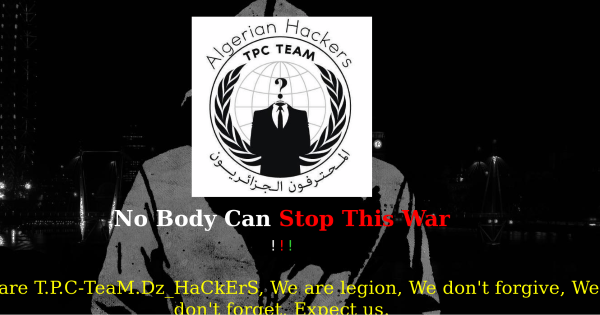

“Guarda cosa succede a Pippo, siamo stati attaccati, gli hacker hanno cancellato la homepage (v.figura 1), e ora al suo posto c’è una testa mozzata e delle frasi di incitazione alla guerra musulmana, cosa facciamo?”.

Figura 1.

(La pagina principale del sito sotto attacco).

Ovviamente, era preoccupato, e le gocce di sudore continuavano ad imperlargli la fronte, benché lui continuasse ad asciugarsi. Fortunatamente, avevo provveduto a tutto, e in un nanosecondo avevo ripristinato il sito Web alla versione originale con l’aiuto dei backup risiedenti nell’hosting. Ed è proprio in questo momento che inizia l’avventura. Fin da subito ho iniziato a verificare i logs e a capire quando quei “XXXXXXX” sono riusciti a modificare il file index. Dopo un pò di tentativi ho identificato un IP pubblico che leggeva i files dei plugins, i css, e gli script in javascript. Forse avevo trovato qualcosa di interessante, era ora di capire da dove proveniva l’attacco.

DA DOVE PROVENIVA L’ATTACCO?

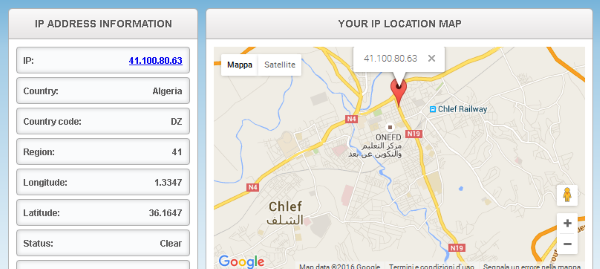

L’indirizzo IP che avevo identificato nel corso della lettura dei logs apparteneva ad una C.I.D.R dell’Algeria. Con l’aiuto di GeoIP Detection, un plugin di WordPress, sono riuscito a rilevarne la posizione.

In internet vi sono numerosi strumenti che permettono la ricerca della posizione geografica o geolocalizzazione sulla base dell’indirizzo IP. Uno tra questi, è il ben noto GeoIP raggiungibile al seguente indirizzo internet www.geoip.co.uk.

Più precisamente l’attacco proveniva da un indirizzo situato in un area presente nel Nord dell’Algeria (v.figura 2).

Figura 2.

(L’attacco proveniva da un IP a Nord dell’Algeria).

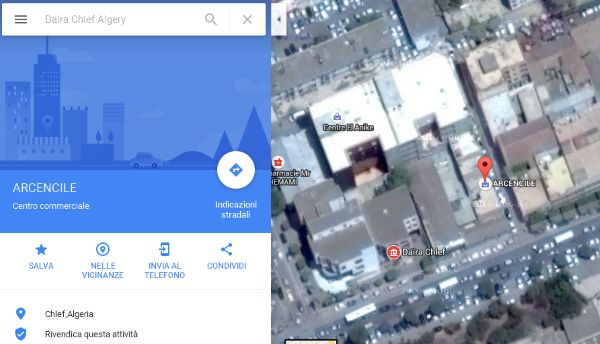

Dopo aver zoomato più volte l’area di interesse, con l’aiuto della mappa satellitare di Google Maps e alcune indicazioni del luogo, ho dedotto che l’attacco, con molta probabilità era stato condotto dall’interno di un centro commerciale. (v. figura 3).

Figura 3.

(Forse, il luogo dell’attaccante era un centro commerciale).

Bene, ora sapevo cosa dovevo fare per prendere tempo: isolare l’indirizzo IP!!!!. Per prima cosa ho scaricato il Plugins All In One WP Security & Firewall di WorPress che mi permetteva di “bannare” o meglio “escludere” un numero ip specifico. Dopo averlo installato, ho bannato all’istante l’IP infame, ed ho eseguito un salvataggio di tutta la configurazione e contenuto del sito web, sostanzialmente un backup.